Contente

Neste artigo: Evitando Malware Evite Espionar no Acesso Com Fio

Internet foi projetada para conveniência e conveniência e não para segurança. Se você navegar na Internet da mesma maneira que o usuário comum da Internet, é provável que algumas pessoas mal-intencionadas sigam seus hábitos de navegação usando spyware ou scripts e possam ir tão longe quanto usar a câmera do seu PC para o seu computador. conhecimento. Quem obtém informações dessa natureza, onde quer que esteja no mundo, pode saber quem você é, onde mora e obter muito mais informações pessoais. Existem duas técnicas principais de rastreamento na Internet.

- Coloque spyware no seu computador

- "Ouça" todos os dados que você troca com servidores remotos de qualquer lugar do mundo.

estágios

Método 1 de 3: Evite malware

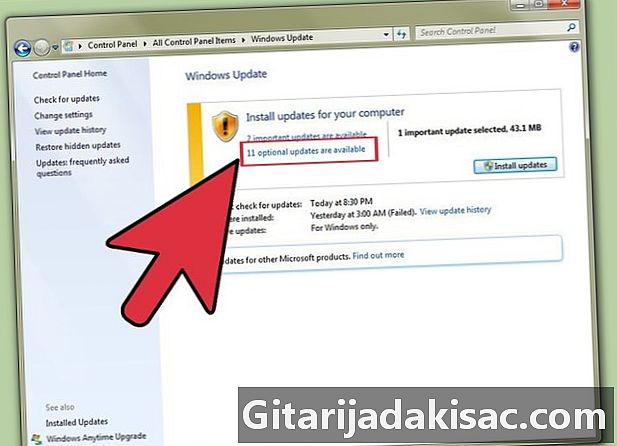

- Mantenha seu sistema operacional atualizado. A técnica mais tradicional usada para espionar a Internet é injetar spyware que pode abrir as "portas de acesso" do sistema da vítima sem o seu conhecimento. Ao manter o sistema operacional atualizado, você permitirá que o editor reduza as correções de segurança do software para proteger as partes mais vulneráveis do seu sistema operacional e fazer com que o malware não funcione corretamente.

-

Mantenha seus aplicativos atualizados. É certo que os aplicativos que você usa são atualizados para melhorar os recursos, mas também é uma maneira de corrigir bugs. Existem diferentes tipos de bugs: alguns deles produzem apenas disfunções perceptíveis ao usuário, outros afetam alguns modos de operação do seu programa, mas há também uma categoria que permite que hackers explorem automaticamente vulnerabilidades de segurança conhecidas, Assuma o controle remoto da sua máquina automaticamente. Escusado será dizer que, se esses erros forem eliminados, esses ataques vão parar de acontecer. -

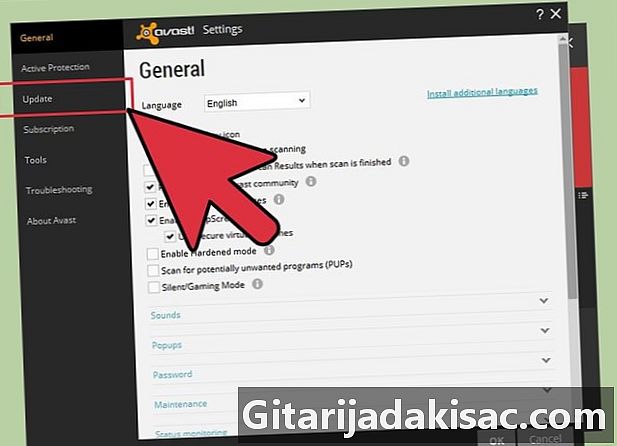

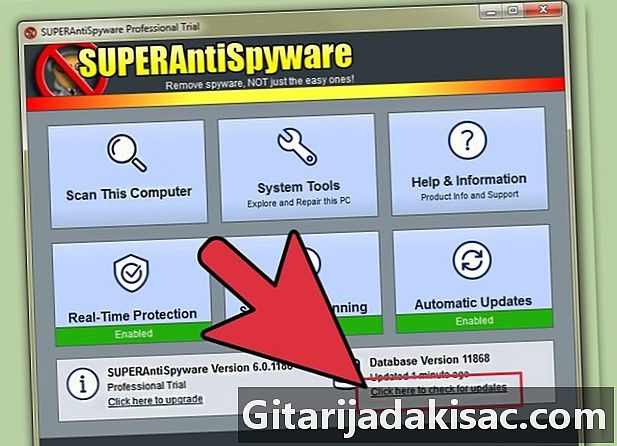

Mantenha seu antivírus em execução e atualizado. Isso se aplica mais particularmente aos sistemas que operam no Windows. Se o banco de dados de assinatura de antivírus não for atualizado regularmente, não será possível detectar imediatamente vírus e malware. Se o seu sistema não for verificado regularmente e o seu antivírus não estiver configurado para ser executado em segundo plano, isso não será útil. O objetivo dos programas antivírus é verificar se há vírus, spyware, worms e rootkits e eliminar essas ameaças. Um programa especializado em detecção de spyware não terá mais efeito do que um bom antivírus. -

Ligue apenas um antivírus. Esses programas devem agir com muita suspeita para serem eficazes.Na melhor das hipóteses, você receberá um "falso positivo" detectado por um ou outro antivírus e, na pior das hipóteses, a ação de um deles poderá ser prejudicada pelo outro. Se você realmente deseja usar mais de um software antivírus, atualize os bancos de dados de assinaturas, desconecte o computador da Internet, desative completamente o antivírus principal e coloque o segundo em ação no modo "verificação sob demanda". Seu principal antivírus pode ser detectado como um "falso positivo", mas saber que não será um problema. Agora inicie o seu antivírus principal e continue a usar o seu computador normalmente. O software Malwarebytes pode ser um bom complemento para o seu primeiro nível de segurança antivírus. -

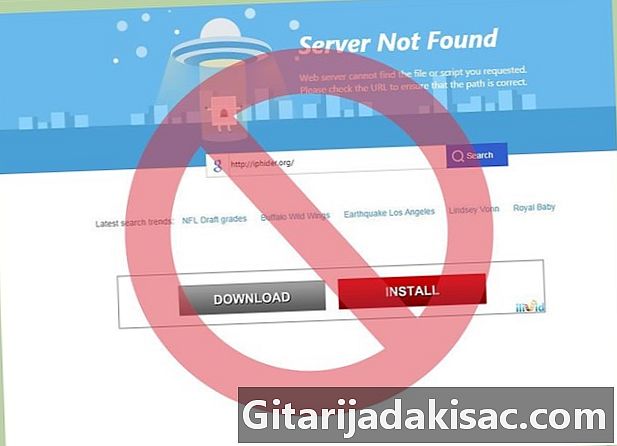

Faça seus downloads apenas de sites confiáveis. Não baixe nada proveniente de sites oficiais (para qualquer sistema operacional) ou de repositórios de aplicativos confiáveis. Se você deseja fazer o download do VLC media player, faça o download apenas do repositório de aplicativos correspondente ao seu sistema operacional ou do site do editor. Procure o endereço do editor no Google que fornecerá:www.videolan.org/vlc/. Nunca use sites mais ou menos conhecidos ou não oficiais, mesmo que seu antivírus não relate um alarme quando o fizer. -

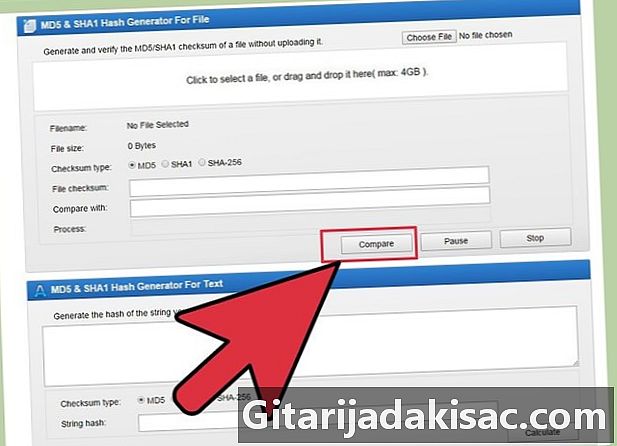

Faça uma verificação de assinatura binária. Consulte as instruções fornecidas neste site e neste artigo sobre assinaturas md5 e SHA2. A idéia por trás desse método de verificação é criar uma assinatura a partir do conteúdo binário de um arquivo (como o instalador de um aplicativo). A assinatura resultante é fornecida no site oficial de download ou em um banco de dados confiável. Depois de baixar o arquivo, você pode reproduzir essa assinatura com um programa projetado para gerá-lo e comparar o resultado obtido com o que é fornecido no site de download. Se as assinaturas comparadas forem as mesmas, tudo estará bem; caso contrário, você pode ter baixado um programa falsificado ou manipulado que pode conter um vírus ou pode ter sido um erro durante a transmissão. Em ambos os casos, você terá que reiniciar o download para ter uma idéia. Esse processo é aplicado automaticamente ao baixar distribuições Linux ou BSD, se você estiver usando um gerenciador de pacotes, para que você não precise se preocupar com isso. No Windows, você precisará executar manualmente essa verificação. -

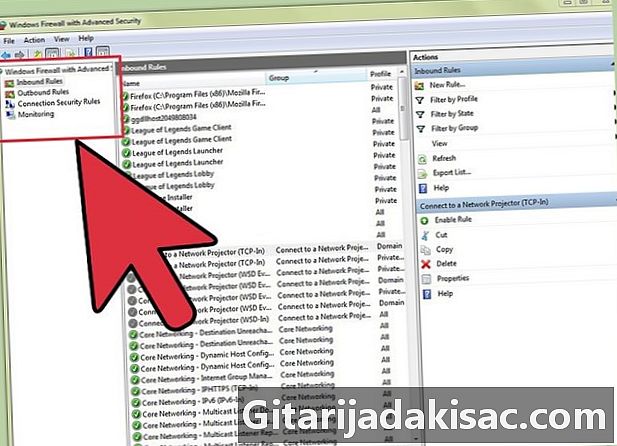

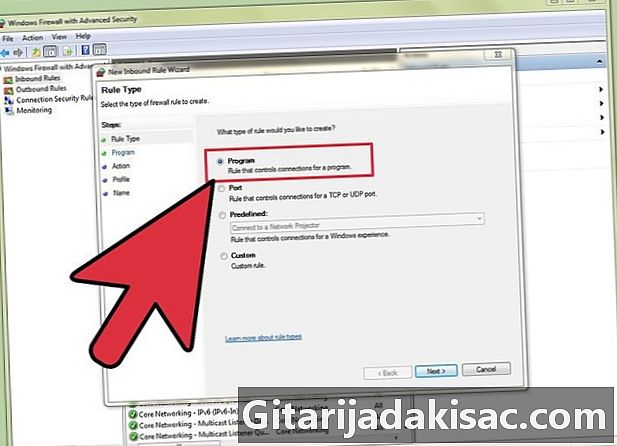

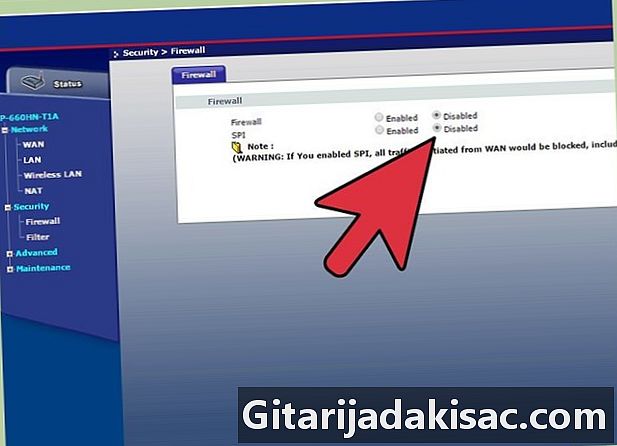

Coloque um firewall no lugar. Aqueles que são integrados às distribuições Linux são de muito boa qualidade: são "netfilter" e "iptable" no Linux ou "pf" no BSD. No Windows, você precisará procurar um correto. Para entender o que é um firewall, imagine um switchman em um grande pátio de distribuição, onde há trens (semelhantes aos dados de uma rede), docas (comparáveis às portas do firewall) e trilhos ( comparável aos fluxos de dados). Um trem não pode descarregar por si só: ele precisará usar um serviço de manuseio, semelhante aos demônios (são programas em execução em segundo plano e que precisam carregar uma porta específica). Sem esse serviço, mesmo que o trem chegasse à plataforma certa, nada poderia ser feito. Um firewall não é uma parede nem uma barreira, é um sistema de participação, cuja função é gerenciar o fluxo de dados nas portas configuradas para permitir entrada ou saída. Dito isso, você não pode controlar as conexões de saída, a menos que bloqueie ou desconecte a rede, mas pode ver o que está acontecendo. Embora a maioria dos spywares seja capaz de invadir seu firewall de maneira inteligente, eles não podem ocultar suas atividades. É muito mais fácil detectar spywares que emitem informações da porta 993, mesmo que você não esteja usando um aplicativo IMAP, além de encontrá-las ocultas no Internet Explorer enviando dados na porta 443, que você usa regularmente e legitimamente. Se você estiver usando um firewall padrão (este é o caso de fp e netfilter / iptable), verifique se há saídas inesperadas bloqueando todas as entradas, exceto as conexões permitidas. Lembre-se de permitir todos os fluxos de dados na porta Loopback (lo) necessários e seguros. -

Se o seu firewall for neutro, use apenas para atividades de relatório. Você não poderá bloquear de forma inteligente nenhum fluxo de dados com um firewall dessa natureza, que pode apenas filtrar pacotes. Evite a filtragem de acesso "com base em aplicativos", que é complicada de implementar, obsoleta e oferece uma sensação de "falsa segurança". A maioria dos malwares se infiltra em códigos legítimos em aplicativos legítimos que precisam se conectar à Internet (como o Internet Explorer) e geralmente são iniciados ao mesmo tempo. Quando este navegador tenta se conectar, o firewall solicita o seu consentimento e, se você der, o spyware começará a emitir suas informações multiplexadas com seus dados legítimos nas portas 80 e 443. -

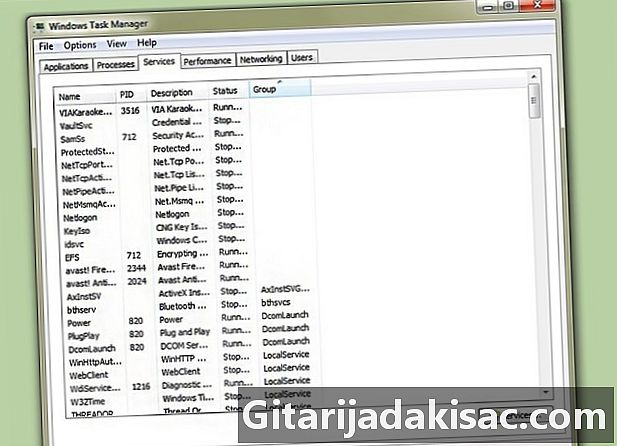

Verifique os serviços (ou daemons) em operação. Voltando ao exemplo da descarga do trem mencionado acima, se ninguém se importar com a carga, nada acontecerá. Não use um servidor, você não precisará colocar o serviço em operação para ouvir o que está acontecendo lá fora. Porém, tenha cuidado: a maioria dos serviços executando Windows, Linux, Mac OS ou BSD é essencial, mas não pode ouvir o que está acontecendo fora do seu computador. Se possível, desative serviços desnecessários ou bloqueie o tráfego nas portas correspondentes do seu firewall. Por exemplo, se o serviço "NetBios" ouvir as portas 135 e 138, bloqueie o tráfego de entrada e saída delas se você não estiver usando o Windows Share. Lembre-se de que os bugs nos serviços geralmente são portas abertas para controlar o computador remotamente e, se esses serviços forem bloqueados por um firewall, ninguém poderá entrar no sistema. Você também pode tentar usar programas de verificação como "nmap" para determinar as portas que você precisará bloquear ou os serviços que precisarão ser inibidos (que serão os mesmos). -

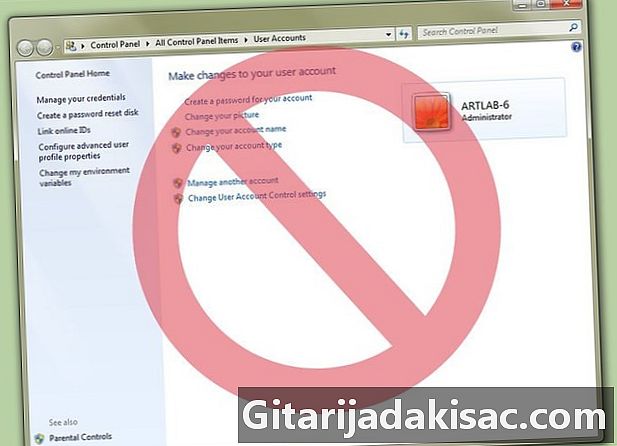

Não use sua conta de administrador do sistema. Isso é muito melhor nas versões Vista e Windows 7. Se você usar uma conta de administrador, qualquer aplicativo, mesmo que malicioso, poderá solicitar que você execute com privilégios de administrador. O malware que não tem acesso aos privilégios de administrador precisará ser inteligente para implantar energia no seu sistema se você estiver familiarizado com o trabalho no modo "padrão". Na melhor das hipóteses, ele só poderia enviar informações para você como um único usuário, mas para nenhum outro usuário no sistema. Ele não pode consumir muitos recursos do sistema para enviar suas informações e será muito mais fácil detectar e eliminar do computador. -

Considere mudar para o Linux. Se você não gosta de jogos de computador ou não usa software raro ou especializado, seria melhor você mudar para o Linux. Até o momento, sabe-se de fato que uma dúzia de malware tentava infectar esses sistemas e eles foram rapidamente neutralizados por meio de atualizações de segurança oferecidas pelas várias distribuições. As atualizações de aplicativos Linux são verificadas, assinadas e vêm de repositórios autenticados. Embora existam antivírus para Linux, eles não são necessários, considerando o modo de trabalho implementado neste sistema. Você encontrará nos repositórios oficiais das distribuições Linux uma grande quantidade de aplicativos de alta qualidade, maduros, gratuitos e gratuitos, atendendo à maioria das necessidades (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) e um grande número de aplicativos. programas para o uso e conversão de arquivos multimídia. A maioria desses aplicativos gratuitos foi desenvolvida primeiro para e no Linux e posteriormente transportada para o Windows.

Método 2 de 3: Evite espionar um acesso com fio

-

Verifique a integridade da sua rede com fio. Verifique se o seu cabeamento de rede não é violado e se não há links adicionais em seus comutadores e caixas divisórias. -

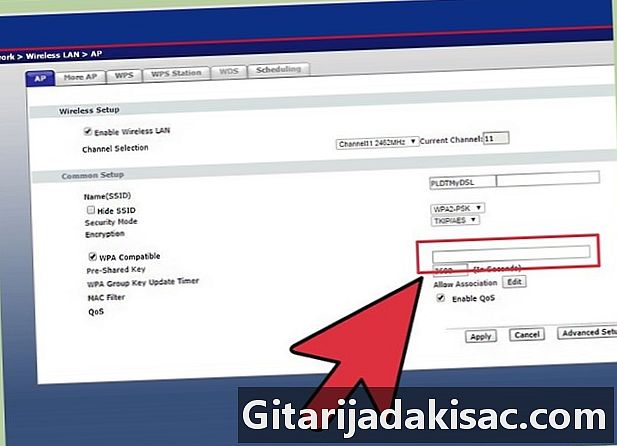

Verifique a eficiência do protocolo de criptografia da sua rede sem fio. O fluxo de dados do seu roteador deve ser criptografado pelo menos nos protocolos WPA-TKIP, WPA (2) -CCMP ou WPA2-AES, sendo este último o mais eficaz. As técnicas de digitação evoluindo muito rapidamente. O protocolo WEP agora se tornou inconsistente e, portanto, não protege mais sua confidencialidade. -

Não navegue sempre através de um proxy na Internet. Lembre-se de que você está em um relacionamento de "confiança" com quem colocará esse proxy em ação e que é um estranho perfeito para você. Pode não ser tão bem-intencionado quanto você pensa e pode "ouvir" e gravar tudo o que você envia ou recebe pela Internet por meio de seu proxy. Também é possível decodificar a criptografia fornecida pelos protocolos HTTPS, SMTPS ou IMAP que você usa se não tomar precauções. Dessa forma, ele pode obter o número do seu cartão de crédito ou o código de acesso à sua conta bancária, se você efetuar pagamentos on-line. É muito melhor você usar diretamente um protocolo HTTPS em um site, em vez de passar por serviços intermediários totalmente desconhecidos. -

Use criptografia sempre que possível. Essa é a única maneira de garantir que ninguém além de você e o servidor remoto possam entender o que você está enviando e recebendo. Use SSL / TLS quando possível, evite FTP, HTTP, POP, IMAP e SMTP e, em vez disso, use suas versões seguras, como SFTP, FTPS, HTTPS, POPS, IMAPS e POPS. Se o seu navegador informar que o certificado emitido por um site está incorreto, evite-o. -

Não use nenhum serviço de máscara de IP. Esses serviços são na verdade proxies. Todos os seus dados passam por eles e podem ser memorizados por esses sites. Alguns deles são até ferramentas de "phishing", ou seja, podem enviar a você a página falsa de um site ao qual você está vinculado por vários motivos, pedir para "lembrá-los" de algumas de suas informações pessoais sob qualquer tipo de preâmbulo e, em seguida, representará o site "bom", mesmo sem perceber que você mesmo forneceu suas informações confidenciais a estranhos.

- Não insira e-mails de pessoas que você não conhece.

- Não inclua documentos anexos, a menos que sejam de pessoas que você conhece e a presença deles seja mencionada explicitamente no email.

- Os "bugs" da Internet são boas maneiras de criar seu histórico de navegação sem o seu conhecimento. Você poderá neutralizá-los por meio de várias extensões propostas pelo Firefox e Chrome.

- Se você estiver familiarizado com o uso de jogos on-line que exijam a abertura de algumas portas, geralmente não será necessário fechá-las novamente. Lembre-se de que, sem o serviço ativo, as ameaças não existem e, quando seus aplicativos de jogos são fechados, nada mais pode ouvir os fluxos de dados de suas portas. É como se estivessem fechados.

- Se você usar um cliente de email, configure-o para que as mensagens de email sejam exibidas em e puro, e não em HTML. Se você não conseguir ler um dos emails recebidos, significa que ele consiste em uma imagem HTML. Você pode ter certeza de que isso é spam ou um anúncio.

- Um único site não pode rastrear seu endereço IP para outros sites.

- Nunca deixe seu computador funcionar sem um firewall. Somente usuários da rede em que você está podem acessar vulnerabilidades de segurança. Se você remover o firewall, toda a Internet se tornará sua rede e, nesse caso, um ataque de curto prazo não seria mais um problema (no máximo alguns segundos).

- Nunca use vários detectores de spyware ao mesmo tempo.

- Seu endereço IP é absolutamente inútil para hackers.

- Os proprietários de sites não podem rastrear com eficiência seu endereço IP. Na maioria dos casos, o endereço IP atribuído a você pelo seu provedor de serviços de Internet (ISP) é "dinâmico". Ele muda em média a cada 48 horas e apenas o seu provedor ISP realmente sabe quem você é. Também é tecnicamente impossível para ele registrar o tráfego de todos os seus clientes e identificar todos eles.

- Se as portas de um firewall estiverem abertas, elas não serão úteis para hackers se não houver um serviço ruim para ouvi-las.

- Um endereço IP é apenas um endereço como outro qualquer. O conhecimento do seu endereço físico ou geográfico não facilitará o roubo de seus móveis e o mesmo vale para os seus dados com um endereço IP.