Contente

Neste artigo: Usando o Zenmap Usando o CommandSiteReferences

Você está um pouco preocupado com o fato de sua rede ou a da sua empresa apresentar falhas de segurança? Uma rede está segura a partir do momento em que ninguém pode entrar sem ter sido convidado. Este é um dos aspectos fundamentais da segurança da rede. Para ter certeza, existe uma ferramenta gratuita: Nmap (para "Network Mapper"). Essa ferramenta analisa e seu hardware e sua conexão para detectar o que está errado. Assim, faz uma auditoria das portas usadas ou não, testa os firewalls, etc. Os especialistas em segurança de rede usam essa ferramenta diariamente, mas você pode fazer o mesmo seguindo nossas recomendações que começam imediatamente na etapa 1.

estágios

Método 1 de 2: Usando o Zenmap

-

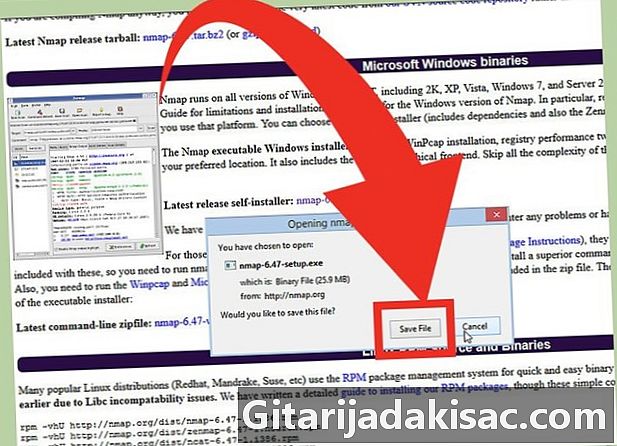

Faça o download do instalador do Nmap. Está disponível gratuitamente no site do desenvolvedor. É sempre melhor procurar um programa no site do desenvolvedor, para evitar muitas surpresas desagradáveis, como vírus. Ao fazer o download do instalador do Nmap, você também carregará o Zenmap, a interface gráfica do Nmap, mais conveniente para aqueles com comando de controle ruim.- O Zenmap está disponível para Windows, Linux e Mac OS X. No site Nmap, você encontrará todos os arquivos para cada um desses sistemas operacionais.

-

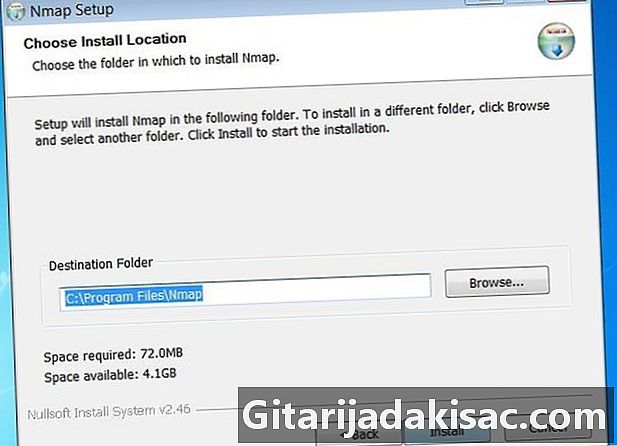

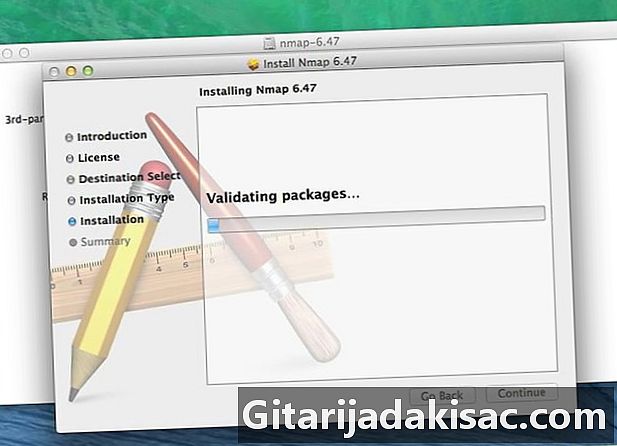

Instale o Nmap. Execute o instalador uma vez carregado. Você será solicitado a escolher os componentes que deseja instalar. Se você deseja se beneficiar da relevância do Nmap, recomendamos que você desmarque nenhuma. Fique sem medo! O Nmap não instala nenhum adware ou spyware. -

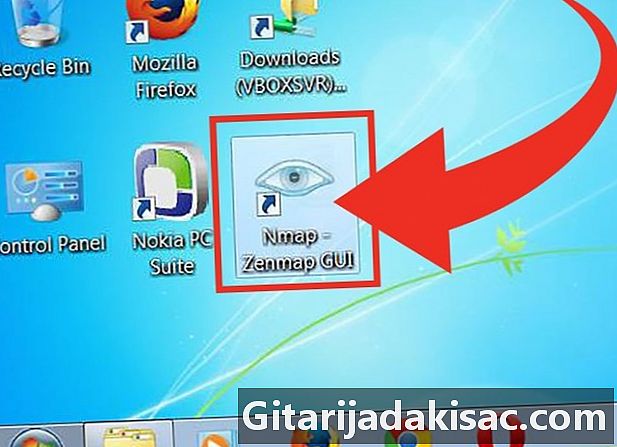

Execute a interface gráfica "Nmap - Zenmap". Se você não tocou nas configurações padrão, deverá ver um ícone na área de trabalho. Caso contrário, procure no menu começo. Basta abrir o Zenmap para iniciar o programa. -

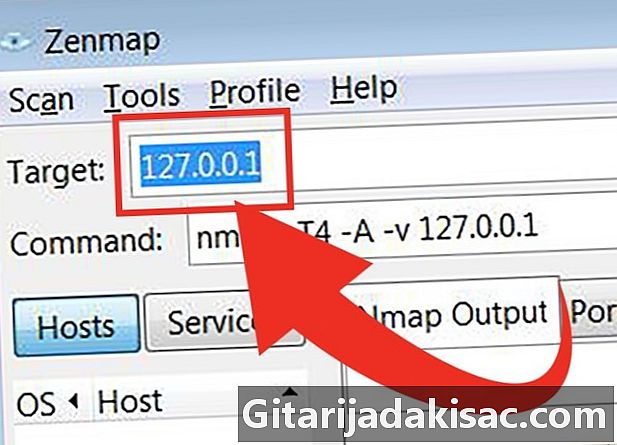

Digite o destino que serve de suporte para a verificação. O Zenmap permite iniciar facilmente uma digitalização. O primeiro passo é escolher um destino, ou seja, um endereço na Internet. Você pode inserir um nome de domínio (por exemplo, example.com), um endereço IP (por exemplo, 127.0.0.1), um endereço de rede (por exemplo, 192.168.1.0/24) ou qualquer combinação desses endereços. .- Dependendo do alvo e da intensidade selecionados, sua verificação do Nmap pode causar uma reação do seu ISP (Internet Service Provider), porque você está entrando em águas perigosas. Antes de qualquer verificação, verifique se o que você está fazendo não é ilegal e não viola os termos e condições do seu ISP. Isso só se aplica quando seu destino é um endereço que não pertence a você.

-

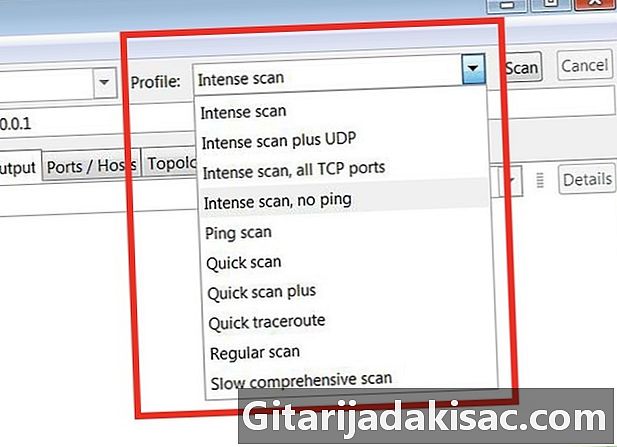

Escolha um perfil de auditoria. Por perfil, entendemos auditorias predefinidas que atendem às expectativas do maior número. Portanto, não nos preocupamos com uma configuração complexa e longa de parâmetros no prompt de comando. Escolha o perfil que atenda às suas necessidades:- Varredura intensa ("Auditoria Intensiva") - Esta é uma auditoria completa que analisa o sistema operacional, sua versão, o caminho ("traceroute") emprestado por um pacote de dados, uma verificação de script. O envio de dados é intenso, limitando agressivo, e isso por um longo período de tempo. Este exame é considerado muito invasivo (possível reação do ISP ou do alvo).

- Verificação de ping ("auditoria de ping") - essa especificação permite determinar se os hosts estão online e medir o fluxo de dados decorridos. Não varre nenhuma das portas.

- Verificação rápida - Essa é uma configuração para analisar rapidamente, por meio de remessas em massa de pacotes por um período de tempo, as únicas portas selecionadas.

- Verificação regular ("Auditoria Clássica") - Essa é a configuração básica. Ele simplesmente retornará o ping (em milissegundos) e relatará as portas abertas do destino.

-

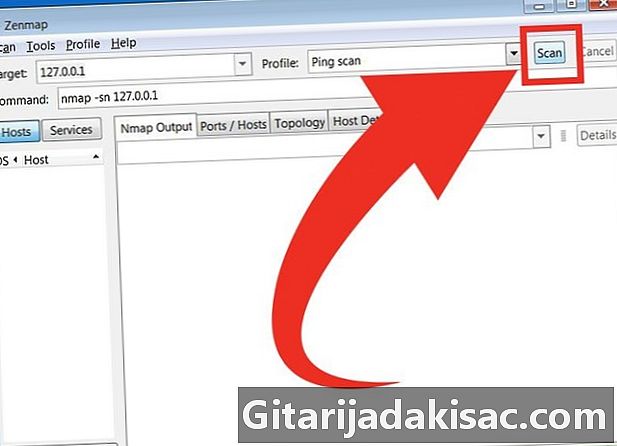

Clique em digitalização para iniciar o exame. Os resultados aparecerão na guia Saída Nmap. A duração do estudo varia de acordo com o perfil escolhido, a distância geográfica do alvo e a estrutura de sua rede. -

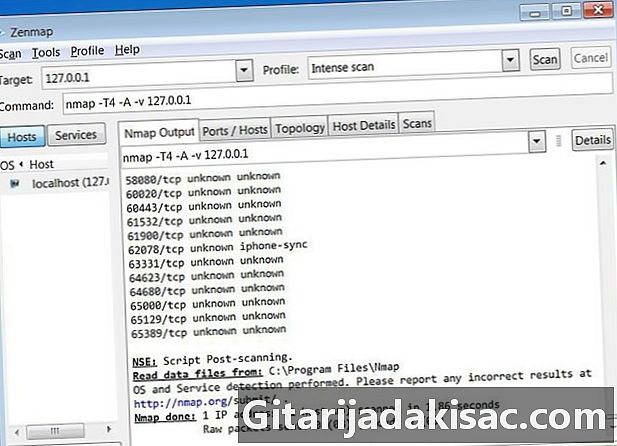

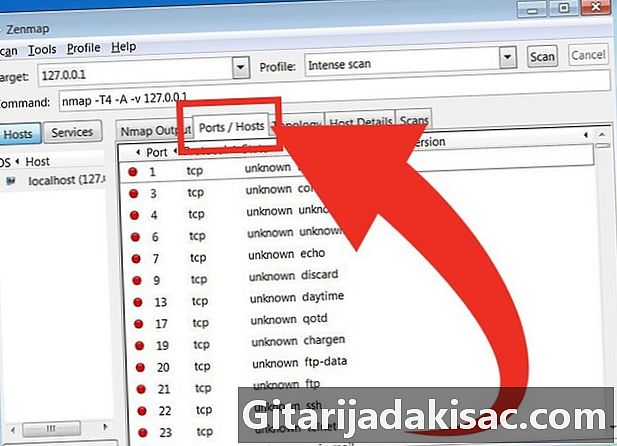

Leia os resultados. Quando a auditoria estiver concluída, você verá Nmap concluído (Nmap concluído) na parte inferior da página vinculada à guia Saída Nmap. Seus resultados são exibidos, dependendo da revisão solicitada. Lá, são exibidos absolutamente tudo resultados, sem distinção. Se você deseja resultados por rubricas, precisa usar as outras guias, entre as quais:- Portas / hosts (PortsHôtes) - Nesta guia, você encontrará as informações resultantes do exame das portas e dos serviços relacionados.

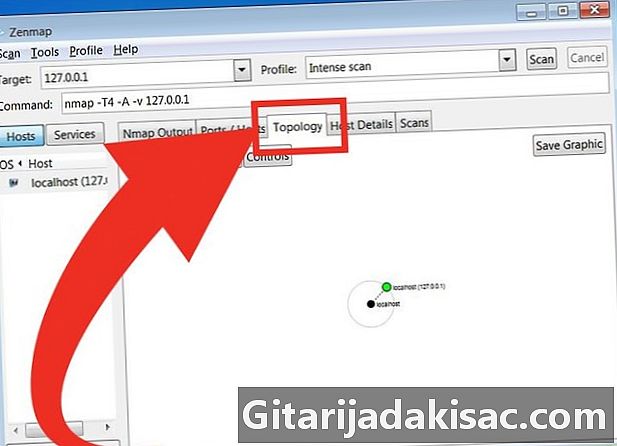

- Topologia (Topologia de rede) - Esta guia mostra o gráfico do "caminho" percorrido durante o teste. Você poderá ver os nós encontrados no caminho para alcançar o destino.

- Detalhes do host (Café da manhã / detalhes) - Esta guia permite saber tudo sobre o destino, o número de portas, os endereços IP, os nomes de domínio, o sistema operacional ...

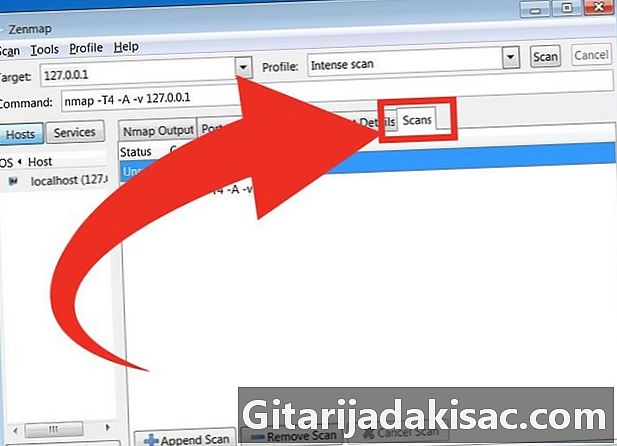

- scans - Nesta guia, você poderá ler todos os comandos digitados nos exames anteriores. Assim, você pode reiniciar rapidamente um novo teste alterando as configurações adequadamente.

- Portas / hosts (PortsHôtes) - Nesta guia, você encontrará as informações resultantes do exame das portas e dos serviços relacionados.

Método 2 de 2: Usando o prompt de comando

- Instale o Nmap. Antes de usar o Nmap, você deve instalá-lo para iniciá-lo na linha de comando do seu sistema operacional. O Nmap ocupa pouco espaço no seu disco rígido e é gratuito (para ser carregado no site do desenvolvedor). Aqui estão as instruções de acordo com o sistema operacional que é seu:

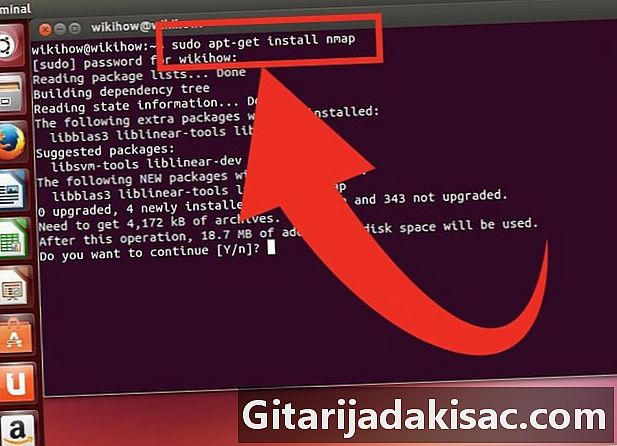

- Linux - Baixe o Nmap de um repositório APT e instale-o. O Nmap está disponível na maioria dos principais repositórios Linux. Para fazer isso, digite o comando correspondente à sua distribuição:

- para Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bits) OUrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bits) - para Debian, Ubuntu

sudo apt-get nmap de instalação

- para Red Hat, Fedora, SUSE

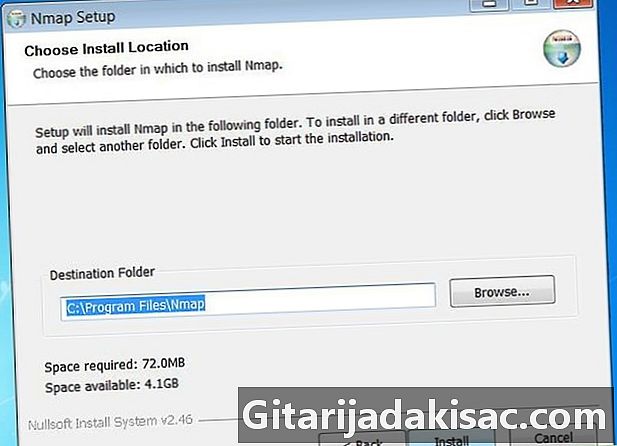

- Windows - Faça o download do instalador do Nmap. É grátis no site do desenvolvedor. É sempre melhor procurar um programa no site do desenvolvedor, para evitar muitas surpresas desagradáveis, como vírus. O instalador permite que você instale rapidamente as ferramentas de comando on-line do Nmap sem se preocupar em descomprimir a pasta correta.

- Se você não deseja a GUI do Zenmap, basta desmarcar uma caixa durante a instalação.

- Mac OS X - Faça o download da imagem de disco do Nmap. É grátis no site do desenvolvedor. É sempre melhor procurar um programa no site do desenvolvedor, para evitar muitas surpresas desagradáveis, como vírus. Use o instalador embutido para instalar o Nmap de forma limpa e fácil. O Nmap é executado apenas no OS X 10.6 ou posterior.

- Linux - Baixe o Nmap de um repositório APT e instale-o. O Nmap está disponível na maioria dos principais repositórios Linux. Para fazer isso, digite o comando correspondente à sua distribuição:

- Abra seu prompt de comando. Os comandos do Nmap são digitados no prompt de comando e os resultados aparecem à medida que você avança. Laudit pode ser modificado através de variáveis. Você pode executar uma auditoria em qualquer diretório.

- Linux - Abra o terminal se você estiver usando uma distribuição da GUI para Linux. A localização do terminal varia de acordo com a distribuição.

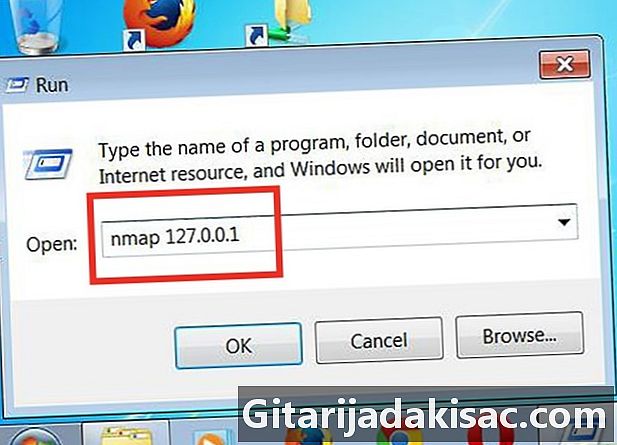

- Windows - O acesso é feito pressionando simultaneamente a tecla Windows e o toque R, então você digita cmd no campo realizar. No Windows 8, você deve pressionar simultaneamente a tecla Windows e o toque Xe selecione Prompt de Comando no menu Você pode executar uma auditoria do Nmap em qualquer diretório.

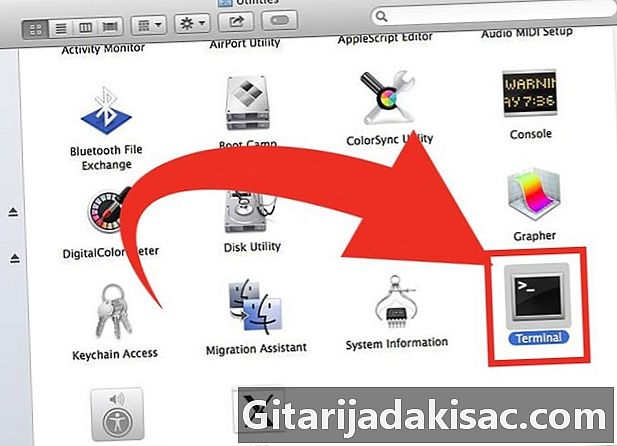

- Mac OS X - Usuário aberto terminal localizado na subpasta Utilities do arquivo aplicações.

- Linux - Abra o terminal se você estiver usando uma distribuição da GUI para Linux. A localização do terminal varia de acordo com a distribuição.

-

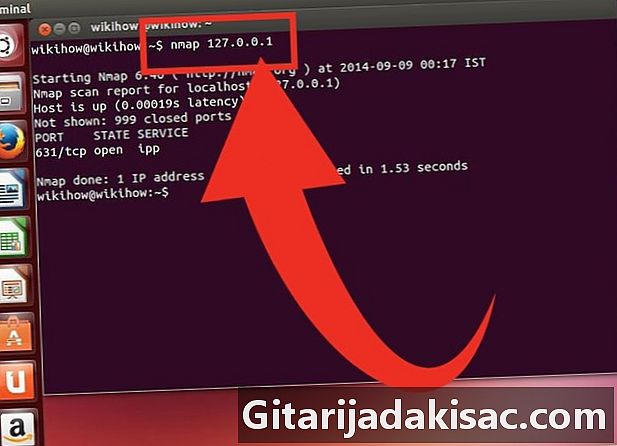

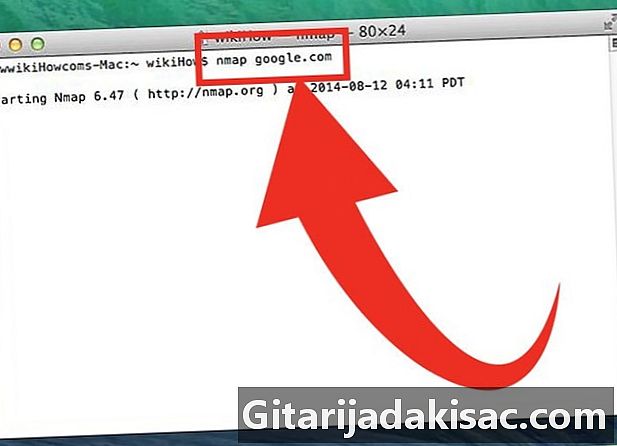

Execute uma auditoria das portas do seu destino. Para iniciar uma auditoria clássica, digitenmap. Você fará ping no alvo e testará suas portas. Esse tipo de auditoria é detectado muito rapidamente. O relatório será exibido na tela. Você tem que brincar com a barra de rolagem (direita) para ver tudo.- Dependendo do alvo escolhido e da intensidade da pesquisa (quantidade de pacotes enviados por milissegundo), sua auditoria do Nmap pode causar uma reação do seu ISP (Internet Access Provider), quando você entra em águas perigosas. Antes de qualquer verificação, verifique se o que você está fazendo não é ilegal e não viola os termos e condições do seu ISP. Isso só se aplica quando seu destino é um endereço que não pertence a você.

-

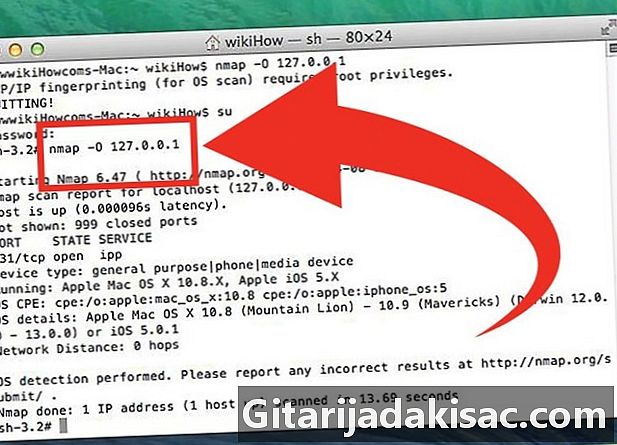

Modifique sua auditoria original. Existem variáveis que podem ser digitadas no prompt de comando para modificar os parâmetros do aluno. Você terá mais detalhes ou menos. Alterar variáveis altera o nível de intrusão do aluno. Você pode digitar várias variáveis uma após a outra, desde que as separe por um espaço. Eles são colocados antes do destino, da seguinte maneira:nmap.- -sS - Essa é a configuração para um exame SYN (semi-aberto). É menos invasivo (e, portanto, menos detectável!) Do que uma auditoria clássica, mas leva mais tempo. Hoje, muitos firewalls conseguem detectar exames de tipo -sS.

- sn - Esta é a configuração para um ping. As portas de transmissão estão desativadas e você saberá se o seu host está online ou não.

- -O - Essa é a configuração para determinar o sistema operacional. Assim, você conhecerá o sistema operacional do seu destino.

- -A - Essa variável aciona algumas das auditorias mais comuns: detecção de sistema operacional, detecção de versão do sistema operacional, varredura de script e caminho emprestado.

- -F - Com esta variável, você está no modo «rápido», o número de portas solicitadas é reduzido.

- -v - Essa variável permite que você tenha mais informações e, portanto, seja capaz de fazer uma análise mais completa.

-

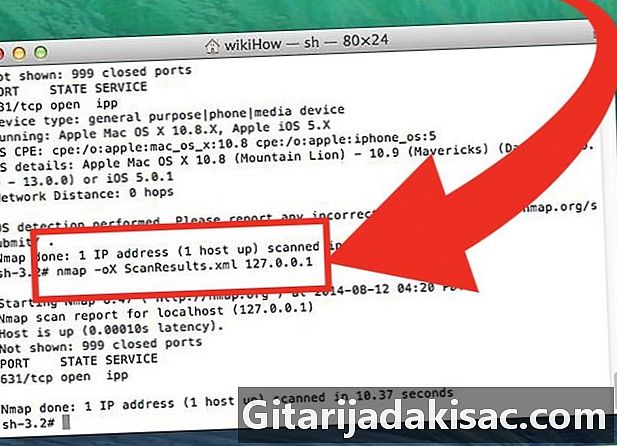

Edite seu relatório como um arquivo XML. Os resultados podem ser editados como um arquivo XML que pode ser lido por qualquer navegador da Internet. Para isso, é necessário usar durante o ajuste do parâmetro a variável -oXe se você quiser nomeá-lo imediatamente, use o seguinte comando:nmap -oX Scan Results.xml.- Este arquivo XML pode ser salvo onde você quiser e onde estiver.